Mở đầu

Bức tường lửa là gì

Là điểm cổ chai để kiểm soát và theo dõi. Các mạng liên kết với độ tin cậy khác nhau, buộc có hạn chế trên các dịch vụ của mạng. Chẳng hạn, vận chuyển phải có giấy phép. Kiểm tra và kiểm soát truy cập, có thể cài đặt cảnh báo các hành vi bất thường. Cung cấp bảng NAT và sử dụng theo dõi giám sát. Cài đặt mạng riêng ảo (VPN) sử dụng cơ chế an toàn IPSec. Có thể miễn dịch trước.

Hạn chế của bức tường lửa

Không bảo vệ được các tấn công đi vòng qua nó, chẳng hạn mạng lén lút, thiết bị modems. Nó ngăn cản cả các tổ chức tin cậy và dịch vụ tin cậy (SSL/SSH).

Không bảo vệ chống các mối đe dọa từ bên trong, chẳng hạn như những nhân viên bực tức hoặc thông đồng với kẻ xấu. Không thể bảo vệ chống việc truyền các chương trình hoặc file nhiễm virus, vì có phạm vi rất rộng các dạng file và các hệ điều hành .

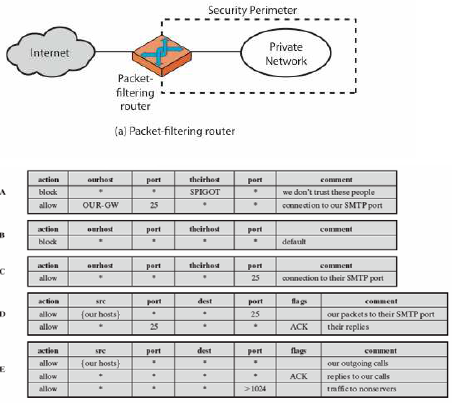

Bức tường lửa – các lọc gói

Là thành phần của bức tường lửa nhanh nhất và đơn giản nhất, là cơ sở của mọi hệ thống tường lửa. Nó kiểm tra mỗi gói IP (không có ngữ cảnh) và cho phép hay từ chối tuỳ theo qui tắc xác định. Suy ra có hạn chế truy cập đến các dịch vụ và các cổng.

Các đường lối mặc định có thể

- Rằng không cho phép tức là cấm

- Rằng không cấm tức là cho phép

Tấn công các lọc gói

Địa chỉ IP lừa đảo: giả địa chỉ nguồn làm cho tin tưởng, bổ sung bộ lọc lên mạch chuyển để ngăn chặn.

Tấn công mạch truyền gốc: kẻ tấn công đặt được truyền khác với mặc định, ngăn chặn các gói truyền gốc

Tấn công các đoạn tin (fragment) nhỏ. Chia thông tin phần đầu thành một số đoạn nhỏ. Hoặc bỏ qua hoặc sắp xếp lại trước khi kiểm tra

Bức tường lửa – các lọc gói trạng thái

Lọc gói truyền thống không kiểm tra ngữ cảnh của tầng cao hơn, tức là sánh các gói về với dòng chảy ra. Lọc gói trạng thái hướng đến yêu cầu đó. Chúng kiểm tra mỗi gói IP trong ngữ cảnh: giữ vết theo dõi với các kỳ client-server, kiểm tra từng gói đúng thuộc vào một phiên. Suy ra có khả năng tốt hơn phát hiện các gói giả tách khỏi ngữ cảnh.

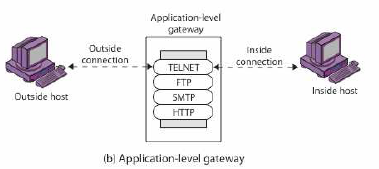

Bức tường lửa – cổng giao tiếp ở tầng ứng dụng (hoặc proxy)

Có cổng giao tiếp chuyên dùng cho ứng dụng – proxy (người được uỷ quyền). Có truy cập đầy đủ đến giao thức

- Người sử dụng yêu cầu dịch vụ từ proxy

- Proxy kiểm tra các yêu cầu có hợp lệ không

- Sau đó xử lý yêu cầu và trả lời cho người sử dụng

- Có thể vào/theo dõi vận chuyển ở tầng ứng dụng

Cần các proxies khác nhau cho mỗi dịch vụ

- Một số dịch vụ hỗ trợ một cách tự nhiên proxy

- Những loại khác thì cần giải quyết một số vấn đề

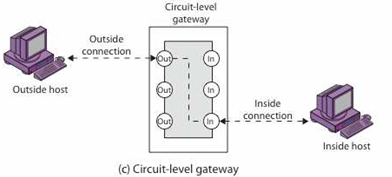

Bức tường lửa - cổng giao tiếp mức mạch vòng

Chuyển tiếp 2 kết nối TCP. Có sự an toàn bằng cách hạn chế mà các kết nối này cho phép. Mỗi lần tạo ra chuyển tiếp thông thường không kiểm tra nội dung. Thông thường được sử dụng khi tin cậy người sử dụng bên trong bằng cách cho phép các kết nối ra ngoài nói chung. Gói SOCKS được sử dụng rộng rãi cho mục đích này.

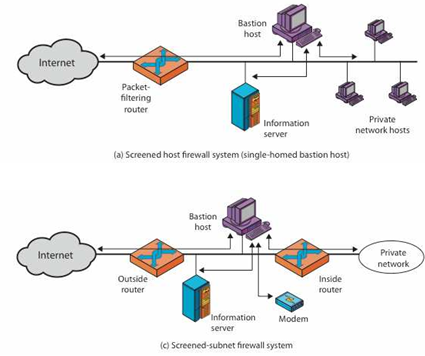

Máy chủ Bastion

Hệ thống máy chủ an toàn cao. Chạy cổng giao tiếp mức ứng dụng và mạch vòng. Hoặc cung cấp các dịch vụ truy cập bên ngoài. Có tiềm năng thể hiện các yếu tố của máy chủ. Vì an toàn bền vững, nên hệ điều hành nặng nề hơn, các dịch vụ chính, bổ sung xác thực, proxies nhỏ, an toàn, độc lập, không đặc quyền.

Có thể hỗ trợ 2 hay nhiều hơn kết nối mạng và có thể được tin cậy để ép buộc chính sách tách bạch tin cậy giữa các kết nối mạng.

Kiểm soát truy cập

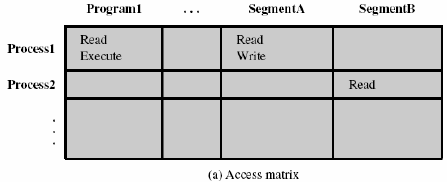

Hệ thống đã xác định được định danh như người sử dụng, xác định các nguồn gốc nào nó có thể truy cập. Mô hình tổng quát là ma trận truy cập với

- Chủ thể - thực thể chủ động (người sử dụng, quá trình)

- Đối tượng - thực thể bị động (file hoặc nguồn)

- Quyền truy cập – cách mà đối tượng được truy cập

Có thể được phân tách bởi

- Các cột như danh sách kiểm soát truy cập

- Các hàng như các thẻ về khả năng

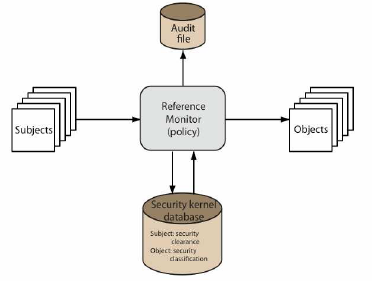

Các hệ thống máy tính tin cậy

An toàn thông tin ngày càng quan trọng. Có các mức độ khác nhau về sự nhạy cảm của thông tin

- Phân loại thông tin quân sự: bảo mật, bí mật

Chủ thể (người hoặc chương trình) có nhiều quyền khác nhau truy cập đến các đối tượng thông tin. Được biết như an toàn nhiều tầng

- Chủ thể có mức độ an toàn tối đa và hiện tại

- Đối tượng có phân loại mức độ tin cậy cố định

Muốn xem xét các cách tăng độ tin tưởng trong hệ thống để củng cố các quyền đó.

Mô hình Bell LaPadula

Một trong những mô hình an toàn nổi tiếng nhất. Được cài đặt như các chính sách bắt buộc trong hệ thống. Có hai chính sách chính

o Không đọc lên (tính chất an toàn đơn giản)

- Chủ thể chỉ có thể đọc/viết các đối tượng nếu mức độ an toàn hiện tại của chủ thể trội hơn (>=) phân loại của đối tượng

o Không viết xuống (tính chất *)

- Chủ thể chỉ có thể bổ sung/viết lên đối tượng nếu mức độ an toàn hiện tại của chủ thể được trội (<=) bởi phân loại của đối tượng

Các hệ thống máy tính triển khai

Chính phủ có thể phát triển các hệ thống IT. Đương đầu với phạm vi rộng các chuẩn

- TCSEC, IPSEC và bây giờ là Tiêu chuẩn Chung

Xác định một số mức độ triển khai với tăng cường kiểm tra qui tắc. Đã xuất bản danh sách các sản phẩm triển khai

- Chỉ hướng tới sử dụng cho chính phủ/quốc phòng

- Cũng có thể hữu ích trong công nghiệp

Tiêu chuẩn chung

Đặc tả yêu cầu an toàn quốc tế khởi đầu và xác định tiêu chuẩn triển khai. Tích hợp với các chuẩn khác

- Chẳng hạn CSEC, ITSEC, CTCPEC (Canada), Federal (US)

Đặc tả các chuẩn cho:

- Tiêu chuẩn triển khai

- Phương pháp luận cho ứng dụng của Tiêu chuẩn

- Các thủ tục hành chính triển khai, chứng nhận và các sơ đồ chỉ định Xác định tập các yêu cầu an toàn, có đích triển khai (TOE). Yêu cầu rơi vào trong 2 loại sau:

+ Chức năng

+ Sự tin cậy

Cả hai được tổ chức theo lớp classes của họ hoặc cấu thành

Các yêu cầu Tiêu chuẩn chung

Yêu cầu chức năng

- Kiểm soát an toàn, hỗ trợ mã, trao đổi thông tin, bảo vệ dữ liệu người sử dụng, định danh và xác thực, quản lý an toàn, tính riêng tư, bảo vệ các hàm an toàn tin cậy, nguồn thiết thực, truy cập TOE, đường dẫn tin cậy

Yêu cầu sự tin cậy

- Quản lý tham số hệ thống, phân phối và thao tác, phát triển, tài liệu chỉ dẫn, hỗ trợ thời gian sống, kiểm tra, đánh giá lỗ hổng, bảo trì sự tin cậy

Bài tập

Liệt kê và phân loại các phần mềm có hại và các biện pháp phòng chống.

Phân tích các kỹ thuật xâm nhập hệ thống và cách phòng ngừa.

Nêu các biện pháp tăng cường an ninh, bảo mật máy tính cá nhân dựa trên các phần mềm thông dụng hiện có.

Mục đích yêu cầu của việc xây dựng bức tường lửa. Có những loại bức tường lửa nào?

Nêu cách thiết lập bức tường lửa sử dụng công cụ hỗ trợ trong hệ điều hành.

Phân tích các lỗi tràn bộ nhớ có thể xảy ra, nêu nguyên nhân.

Tìm hiểu các yêu cầu lập trình an toàn.

Trình bày một số mô hình hệ thống máy tính tin cậy.